2022. 5. 6. 15:19ㆍ22-1학기/네트워크 보안(NETWORK SECURITY)

[Hack The Packet 2012] L1, L4, L5

-L1

Q. ARP_Spoolfing에 의해서 나의 아이디와 패스워드가 유출됐다!

EQ. ID and Password of mine were leaked by ARP Spoolfing!

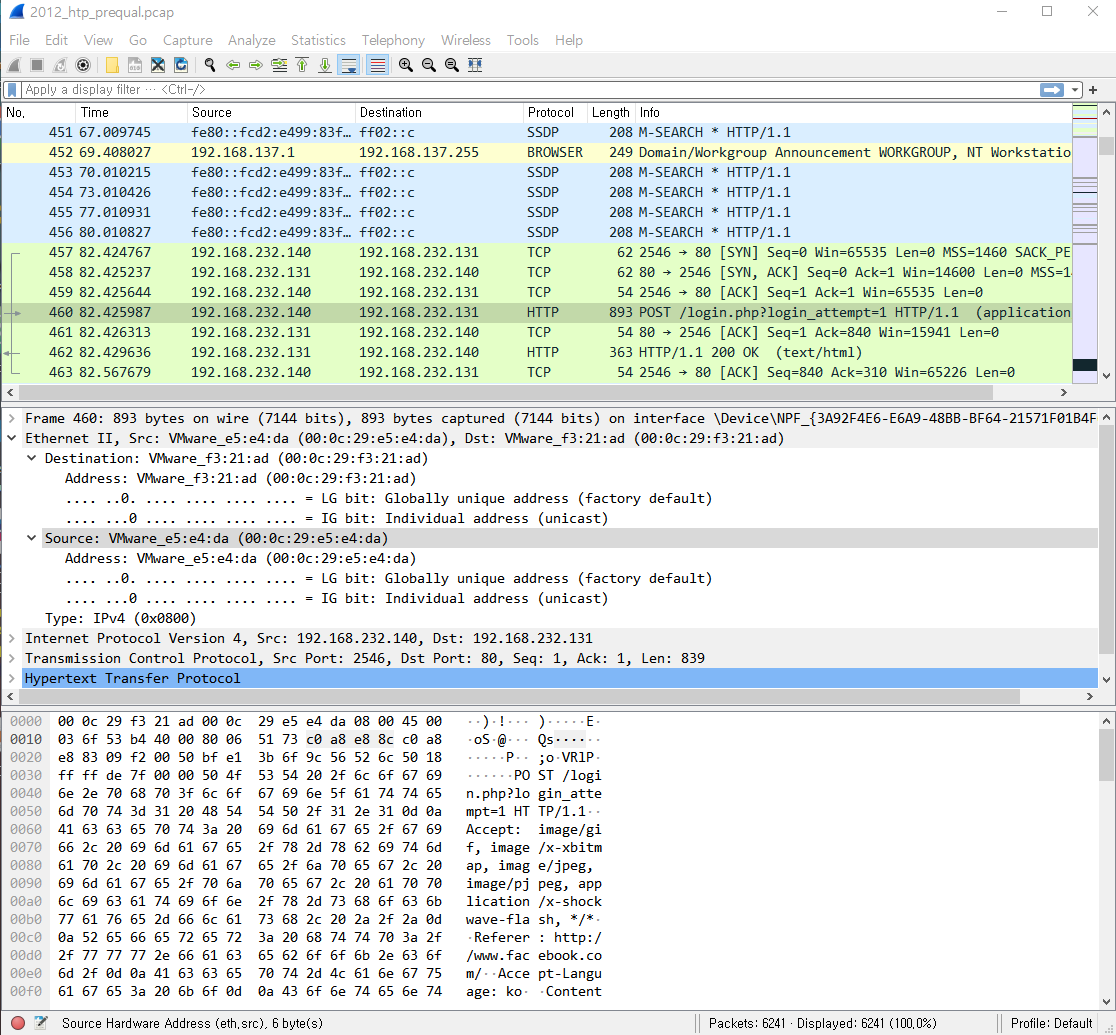

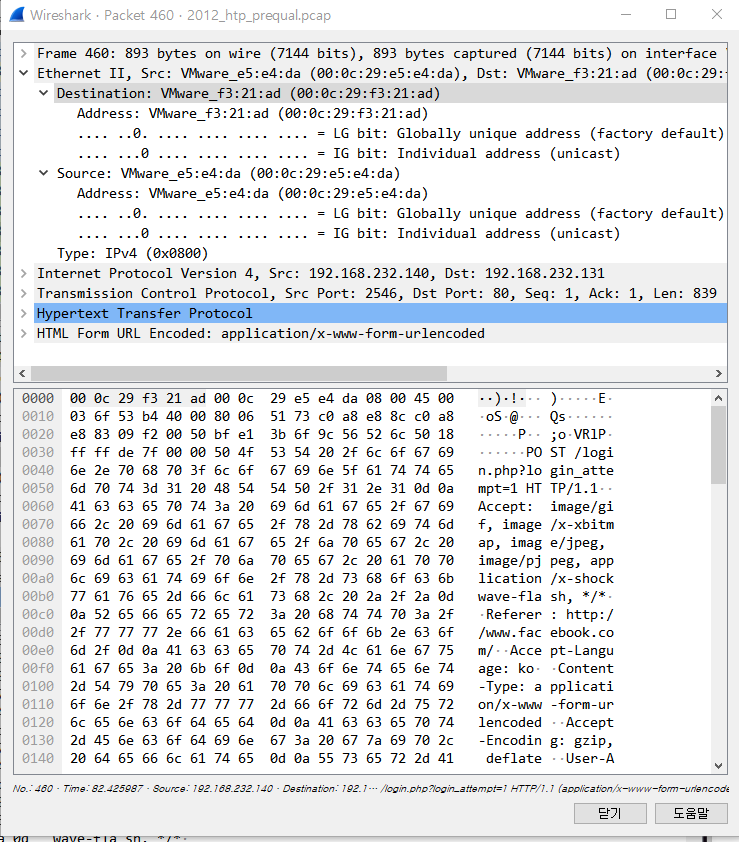

ARS Spoolfing으로 공격하는 공격자를 찾기 위해서 다운받은 pcap 파일을 Wireshark로 열어보았다.

공격자의 Mac address가 "00:0c:29:f3:21:ad"인 걸 알 수 있다.

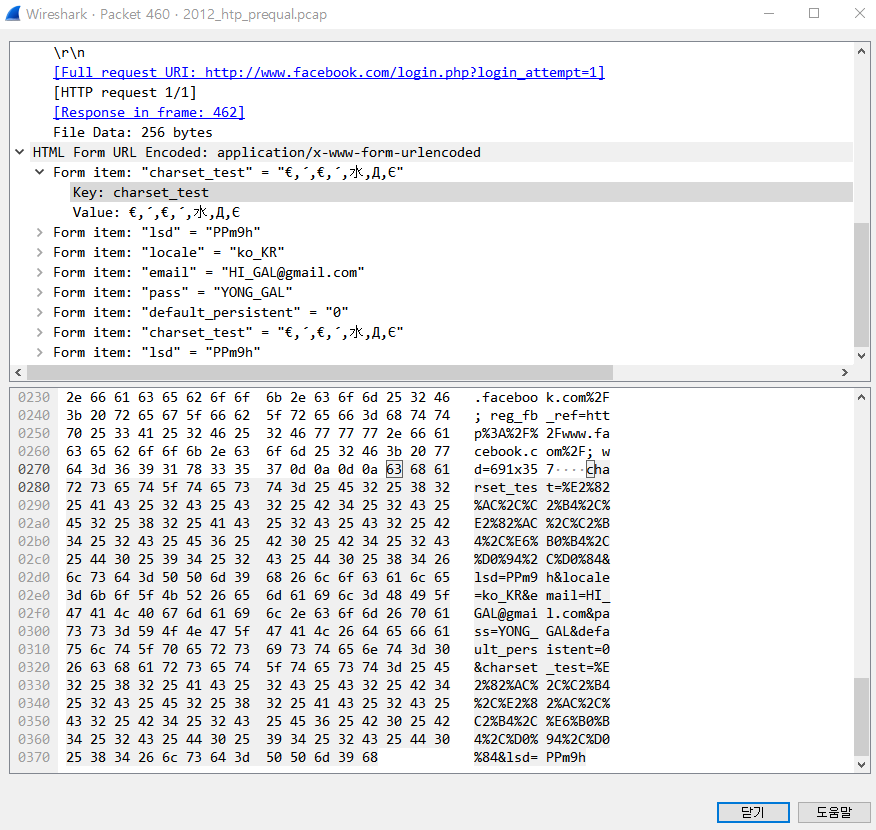

여기서 아이디가 "YONG_GAL"인 것을 알 수 있다.

->인증 키 : 00:0c:29:f3:21:ad_YONG_GAL

-L4

Q. 우탱아, 가을인데 단풍놀이 가야지~ 어디로 갈까?

EQ. Wootang, Let's go to see the maple leaves~ it's Autumn! where is it?

Packet info를 확인해보면 아래 사진처럼 Where_is_it.jpg파일을 요청한 Packet을 확인할 수 있다.

이 Packet에 마우스를 우클릭하여 Follow TCP Stream하여 파일을 전송받아 Save AS를 통해 저장하면 Where_is_it.jpg파일을 추출할 수 있다.

이렇게 추출한 파일을 Google 이미지 검색으로 검색해보면 제주도 한라산이라는 것을 알 수 있다.

->인증 키 : Hallasan

-L5

Q. 악성 다운로더

EQ. Malware Downloader

none.exe파일을 요청한 Packet 파일을 확인할 수 있다. 이 패킷을 더블클릭하면 아래와 같은 창을 확인할 수 있다.

여기서 An$w3r is HTP_Forever@^^@~~을 찾을 수 있다.

-> 인증 키 : HTP_Forever@^^@~~

'22-1학기 > 네트워크 보안(NETWORK SECURITY)' 카테고리의 다른 글

| 5주차 정리 (0) | 2022.05.18 |

|---|---|

| 4주차 정리 (0) | 2022.05.09 |

| 3주차 정리 (0) | 2022.05.04 |

| 2주차 이론 (0) | 2022.04.29 |

| 2주차: [CTF-D/Network] lol team이라는 의심스러운 팀이 있습니다 (0) | 2022.04.29 |