2022. 5. 25. 01:08ㆍ22-1학기/네트워크 보안(NETWORK SECURITY)

[이론]

- 스니핑, 스푸핑, 트로이목마, 백도어, 패스워드 크래킹 (개념, 방법, 방지법)

- 서브 네팅(비트연산&논리연산, 서브넷 마스크, 서브네팅)

[실습]

- [가상머신] 우분투에서 ARP Spoofing해보기

- 스니핑, 스푸핑, 트로이목마, 백도어, 패스워드 크래킹 (개념, 방법, 방지법)

1. 스니핑(Sniffing)

- 사전적 의미 : 코를 킁킁거리다, 냄새를 맡다.

- 해킹 기법 : 네트워크 상에서 자신이 아닌 다른 상대방들의 패킷 교환을 엿듣는 것

- 네트워크 트래픽을 도청하는 과정

- 스니퍼(Sniffer) : 스니핑을 할 수 있도록 하는 도구

2. 스푸핑(Spoofing)

- 사전적 의미 : 골탕 먹이다, 속이다, 사기치다

- 인터넷 프로토콜인 TCP/IP의 구조적 결함을 이용해 사용자의 시스템 권한을 획득한 뒤, 정보를 빼가는 해킹 수법

- 외부의 악의적 네트워크 침입자가 웹사이트를 구성해 사용자들의 방문을 유도한 뒤 정보를 빼가는 가장 악질적인 행위

- Ex1) 해커가 악용하고자 하는 호스트의 IP address를 해커의 호스트로 바꿔서 이를 통해 해킹하는 즉, 로그인하려는 컴퓨터가 허가받은 IP를 도용해 로그인하는 기법이 IP Spoofing이다. 또한 IP 스푸핑과 항상 연동되어 사용되는 공격법으로 TCP sequence number quessing attack을 들 수 있음

- Ex2) 유명업체의 명의로 스팸 메일을 발송하거나 위조 사이트로 접속을 유도하는 등의 기술이 있다.

3. 트로이목마

- 정상적인 프로그램처럼 위장하지만, 실제로는 바이러스처럼 동작하는 프로그램

3-1. 트로이목마의 유형

- 백도어 : 컴퓨터의 방어망에 해커가 침투할 수 있는 구멍을 뚫음

- 패스워드 스틸러 : 사용자 계정 및 비밀번호를 유출함

- DDoS : 컴퓨터를 탈취해 좀비화해서 다른 공격 목표에 대한 DDoS 공격에 이용함

- 랜섬웨어 : 파일을 암호화한 다음 복원해주는 대가로 비트코인 몸값을 요구함

- 다운로더 : 해커 사이트에서 더 악의적인 코드를 다운로드해 컴퓨터 장악력을 확대함

-> 트로이목마는 정보 탈취, 시스템 파일 파괴, 컴퓨터 장악 등 다양한 목적을 위해 사용함

3-2. 트로이목마 감염 경로

- 피싱(메일 첨부파일) : 다른 누군가를 가장해 이메일을 보내 파일을 실행하도록 만든다.

- 소프트웨어 취약점 : 최신 소프트웨어로 업데이트하지 않을 때 취약점을 통해 감염될 수 있다.

- 물리적 접근

3-3. 트로이목마 예방법

- 소프트웨어, 백신의 최신 버전을 항상 유지하기

- 신뢰할 수 있는 출처를 가진 프로그램만 다운받기

4. 백도어

- 크래커가 시스템에 침입한 후, 자신이 원할 때 침입한 시스템을 재침입하거나 권한을 쉽게 획득하기 위하여 만들어 놓은 일종의 비밀 통로

- 주로 시스템에 문제가 생겼을 경우 쉽게 시스템에 접속하기 위해, 시스템 관리자나 프로그래머 등 관리자가 의도적으로 만들어 놓은 비밀 통로였는데 이후 크래커들에 의해 악의적인 목적으로 사용되어짐

4-1. 백도어에서 제공해야 하는 기능

- 파일 숨기기

- 프로세스 숨기기

- 네트워크 커넥션 숨기기

- 원격 명령 실행 가능

- 관리자 권한 획득

4-2. 백도어의 종류

- 로컬 백도어 : 서버의 셀을 얻어내 관리자로 권한 상승(Privilege Escalation)할 때 사용함

- 원격 백도어 : 계정에 패스워드 입력하고 로그인한 것처럼 원격으로 관리자 권한을 획득해 시스템에 접근하고 네트워크 포트를 개방함

- 패스워드 크래킹 백도어 : 인증에 필요한 패스워드를 공격자에게 보내주는 역할을 함

- 시스템 설정 변경 백도어 : 시스템 설정을 해커가 원하는 대로 변경하기 위한 툴 역할을 함

- 트로이 목마 형태의 프로그램 : 처음부터 백도어를 목적으로 만들어진 게 아니지만 백도어로 동작하는 프로그램

4-3. 백도어 방지 방법

- 시스템 및 네트워크에 대한 보안 취약점을 주기적으로 판단해야 함

- 시스템 개발사로부터 주기적으로 패치 버전을 다운로드 받아 설치해야 함

- 주요 백도어 대상 프로그램에 대한 백업 및 해시 코드 값을 유지해야 함

- 프로그램 설치 전에 MD5 등을 통해 무결성을 진단해야 함

- 관리자가 새로운 백도어 공격과 이에 대한 예방책에 대한 동향을 주기적으로 파악하여 시스템에 대한 관리를 철저히 하는 것이 필요함

5. 패스워드 크래킹 (Password cracking)

- Password(비밀번호) + Cracking(깨뜨리다, 부수다)

- 공격자가 암호화된 사용자의 패스워드를 평문 형태로 알아내는 공격

5-1. 패스워드 크래킹 종류

- 사전 공격 (Dictionary Attack) : 패스워드를 모아서 하나의 사전파일로 만든 후 하나씩 대입하여 패스워드 일치 여부를 확인함

- 무차별 대입 공격 (Brute Force Attack) : 비밀번호로 사용될 수 있는 모든 문자를 대입하여 패스워드 일치 여부를 확인함

- 혼합 공격 (Hybrid Attack) : 사전 공격 + 무차별 공격, 사전파일에 있는 문자열에 문자와 숫자 등을 추가로 무작위 대입하여 패스워드 일치 여부를 확인함, 일반적으로 사전 파일 문자열 뒤에 숫자나 문구를 추가함

- 레인보우 테이블 공격 (Rainbow Table Attack) : 패스워드와 해시로 이루어진 테이블을 무수히 만들어 놓은 체인을 이용함, 테이블과 R함수의 반복 수행을 통해 일치하는 해시값을 통해서 패스워드를 찾아내는 방식

5-2. 패스워드 크래킹 방지 방법

- salt 방식으로 방지 가능

- [가상머신] 우분투에서 ARP Spoofing해보기

- ARP Spoofing : ARP 캐시에 저장되는 MAC(물리적 주소)를 속여 랜에서 통신 흐름을 왜곡시키는 해킹 수법. ARP는 따로 static으로 설정하지 않은 경우 응답 받은 MAC주소를 캐시 메모리인 ARP Table에 저장함. 즉, 영구적이지 않기 때문에 시간이 지나면 ARP를 통해 MAC 주소를 재용청함. 이런 특징을 악용하여 통신 중간에 끼어 들어가 ARP Cache에 등록되는 정보를 속이는 공격이다

- Spoofing : 인터넷 프로토콜 TCP/IP의 구조적 결함을 이용해 사용자의 시스템 권한을 획득한 뒤 정보를 빼가는 해킹 수법

1. 실습 환경

- 피해자 : 윈도우10

- 공격자 : 우분투

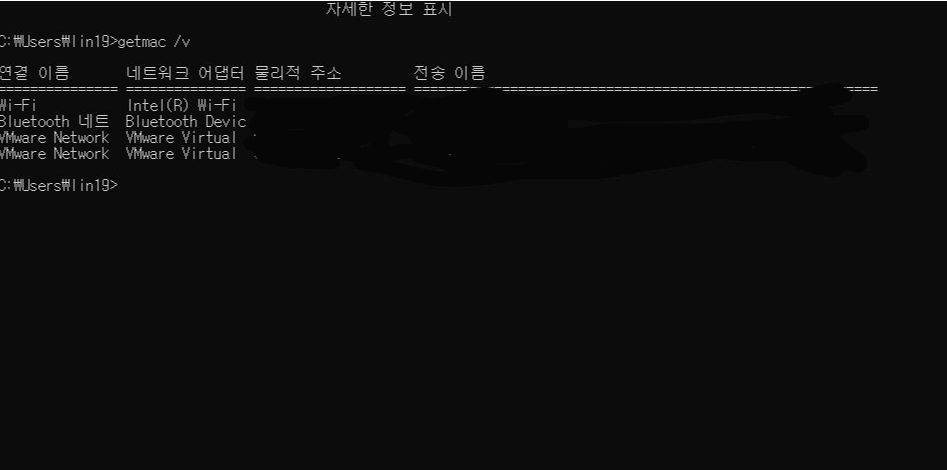

2. 우분투는 VirtualBox에서 네트워크 어댑터로 구동 중이다. ifconfig 명령어로 IP와 MAC주소를 확인한다.

3. 공격 전에 윈도우10에서 arp -a로 arp 테이블을 확인한다

여기서 피해자의 정보와(ip 주소) 게이트웨이의 정보를(ip 주소, mac 주소) 확인한다.

현재 공격자의 mac 주소와 게이트웨이의 mac 주소는 다르다. 그렇기 때문에 이제 공격자가 정상 통신에 끼어 들어서 아래와 같이 동작하게 만들어야 한다.

4. fragouter 실행

fragouter는 피해자 -> 공격자에게 온 패킷을 공격자 -> 게이트웨이로 넘기고 게이트웨이 -> 공격자로 온 패킷을 공격자 -> 피해자로 넘기는 패킷 전달 역할을 수행한다.

5. 피해자에게 게이트웨이의 mac주소가 자기의 mac주소라고 속이고, 윈도우10에서 ARP Table을 다시 확인하면 게이트웨이의 물리적 주소가 공격자의 물리적 주소와 같아진 것을 확인할 수 있다.

6. 정상적인 통신이 되어야 피해자가 의심하지 않으므로 게이트웨이도 속여야 한다. 그렇기 때문에 게이트웨이에게 피해자는 자기라고 얘기한다.

그 결과, 우분투 터미널은 총 3개가 동작하게 된다.