2022. 7. 12. 01:13ㆍ22-여름방학/웹 해킹(WEB HACKING)&웹 기초

웹해킹 : 설치 & HTML 인젝션 – 반사(GET, POST)

[난이도 low]

img src: http://[본인IP]/bWAPP/images/bee_1.png

hint1. 페이지 소스 코드를 확인해봅시다.

1. HTML Injection – Reflected(GET)

Quest1. HTML Injection이 무엇인지 정리하시오.

: HTML Injection은 일종의 코드 인젝션 공격이다. HTML Injection의 기법은 크게 반사(Reflected)기법과 저장(Stored)기법 2 가지로 나뉜다.

반사 기법은 URL에 악의저긴 HTML 태그를 삽입해서 링크를 클릭한 사용자의 PC에서 HTML 태크가 실행되게 하는 공격이다.

저장 기법은 악의적인 HTML 태그를 데이터베이스에 저장해서 저장된 태그 내용을 확인한 사용자의 PC에 HTML태그가 실행되게 하는 공격이다.

반사기법과 저장기법의 가장 큰 차이점은 악의적인 HTML 태그의 삽입 위치이다. 반사기법은 URL에 태그를 삽입하고, 저장기법은 데이터베이스에 삽입한다.

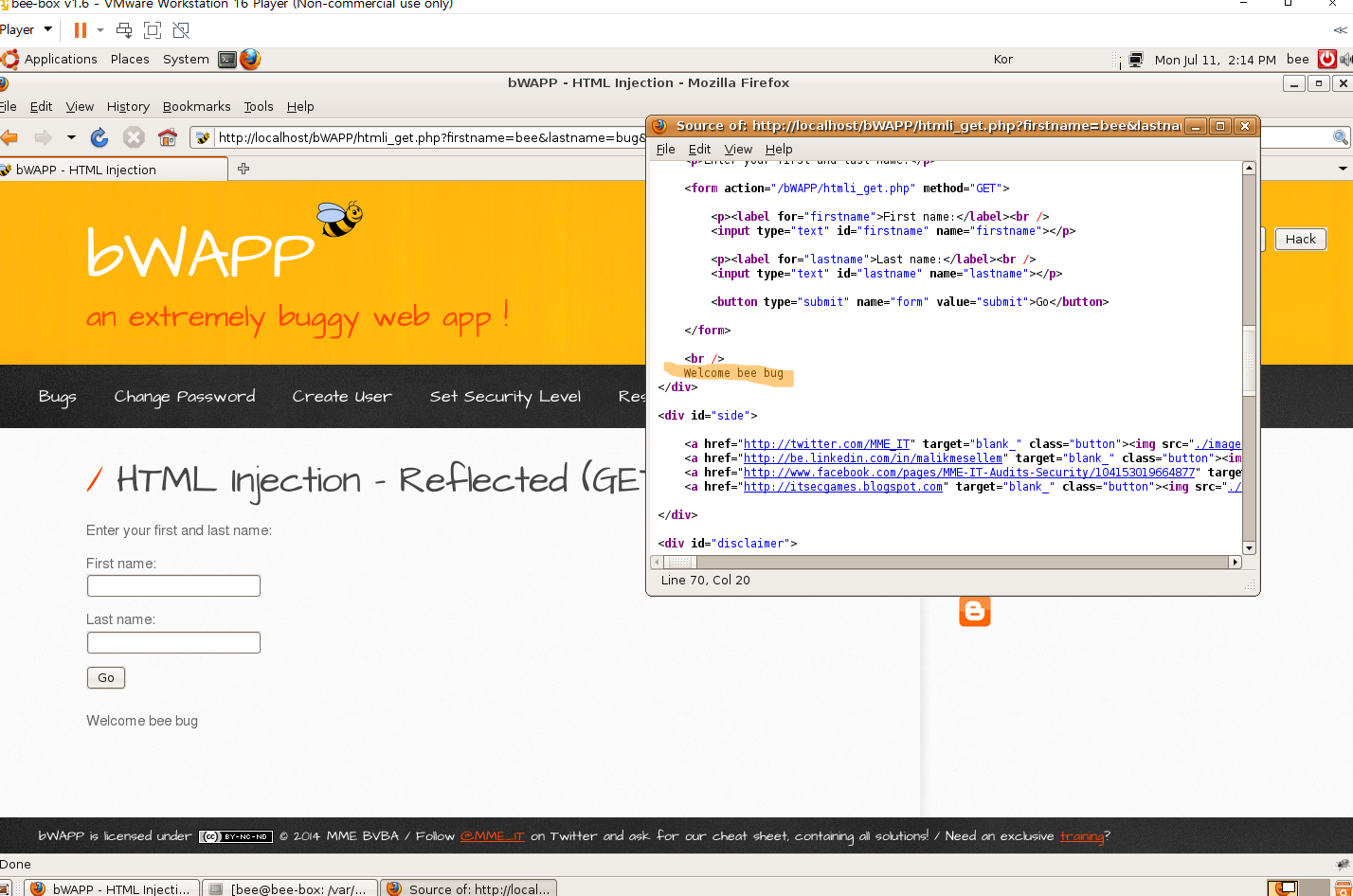

Quest2. 아래 화면을 출력하시오.

first name에 bee, last name에 bug를 입력한다.

오른쪽 마우스를 클릭해서 View Page Source를 클릭한다.

소스코드를 확인하면, id=bee인 <img> 태그를 찾을 수 있다.

first name에 <h1>SUCCESS</h1>을

last name에 <img src=http://192.168.37.128/bWAPP/images/bee_1.png>을 입력한다.

[난이도 medium]

hint1. low일 때 성공한 페이지와 비교해봅시다. 소스코드 차이점이 반드시 있습니다.

hint2. URL Encoding

소스 코드를 확인한다.

인코딩 사이트 : https://meyerweb.com/eric/tools/dencoder/

first name에 <h1>SUCCESS</h1> 를 인코딩 한 %3Ch1%3ESUCCESS%3C%2Fh1%3E을 입력한다.

last name에 <img src=http://192.168.37.128/bWAPP/images/bee_1.png> 를 인코딩 한 %3Cimg%20src%3Dhttp%3A%2F%2F192.168.37.128%2FbWAPP%2Fimages%2Fbee_1.png%3E을 입력한다.

[난이도 high] 풀 수 없습니다. 풀 수 없는 이유를 정리해주세요.

hint1. include는 외부 파일을 포함하는 함수입니다. 확인해야 할 함수가 있는데 외부 파일에 있는 듯 합니다.

hint2. function_external.php 파일에 xss_check2 함수를 확인

소스코드를 확인한다.

파일을 확인하면 xss_check_3()함수를 통해 데이터를 입력받는다.

파일을 확인하면 htmlspecialchars()함수를 확인할 수 있다.

'22-여름방학 > 웹 해킹(WEB HACKING)&웹 기초' 카테고리의 다른 글

| 웹해킹_3주차 정리 (0) | 2022.07.24 |

|---|---|

| 웹기초_3주차 정리 (0) | 2022.07.24 |

| 웹해킹_2주차 정리 (0) | 2022.07.17 |

| 웹기초_2주차 정리 (0) | 2022.07.17 |

| 웹기초_1주차 정리 (0) | 2022.07.10 |